Neue Phishing-Kampagne bedroht Industrie und Behörden in Europa

Eine hochgefährliche Phishing-Kampagne mit neuartigen Verschleierungstechniken zielt gezielt auf Industrieunternehmen und Behörden in Europa und dem Nahen Osten ab. Deutsche Sicherheitsexperten warnen vor der als "Stealth in Layers" identifizierten Attacke, die über manipulierte Bestellbestätigungen eingeschleust wird.

Raffinierter Angriff mit getarnter Schadsoftware

Forscher von Cyble Research and Intelligence Labs (CRIL) haben in der vergangenen Woche eine beunruhigende Entwicklung dokumentiert: Eine koordinierte Kampagne bedient sich ausgeklügelter Social-Engineering-Methoden, um zunächst einen vielseitigen VBS-Loader einzuschleusen. Dieser dient als Plattform für verschiedene Schadprogramme.

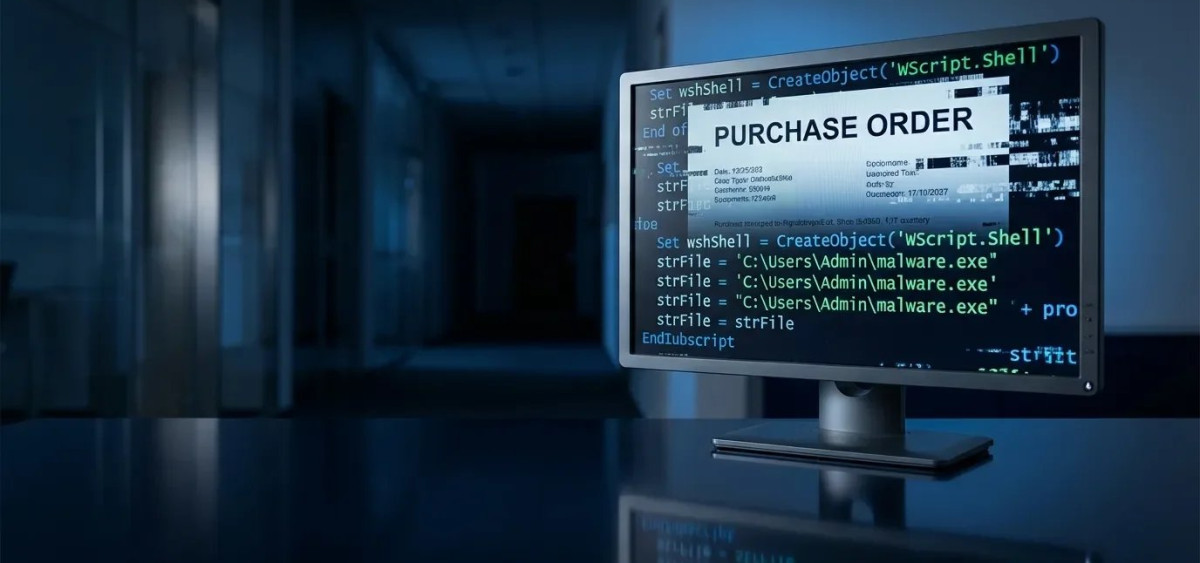

Die Angreifer verschicken täuschend echte E-Mails mit dem Betreff "Purchase Order" – also Bestellbestätigungen. Angehängt sind manipulierte Office-Dokumente, SVG-Grafikdateien oder ZIP-Archive. Klicken Mitarbeiter in Einkauf oder Verwaltung auf diese Anhänge, beginnt eine mehrstufige Infektionskette.

"Die Kombination aus klassischem Phishing und modernster Evasionstechnik macht diese Bedrohung so gefährlich", analysieren die Cyble-Forscher in ihrem Bericht vom 19. Dezember. Besonders betroffen sind bisher Italien, Finnland und Saudi-Arabien.

Neuartige UAC-Umgehung täuscht Nutzer

Das technisch Besondere an dieser Kampagne ist ein neuartiger Mechanismus zur Umgehung der User Account Control (UAC). Normalerweise fordert Windows bei privilegierten Aktionen eine explizite Bestätigung durch den Nutzer. Diese Malware umgeht den Schutz durch einen trickreichen Zeitpunkt: Sie löst die Abfrage erst aus, wenn der Nutzer ohnehin einen legitimen Prozess startet.

Der ahnungslose Anwender bestätigt also eine Systemabfrage, die er für normal hält – und gewährt damit der Schadsoftware Administratorrechte. Im Hintergrund werden schädliche PowerShell-Befehle mit vollen Zugriffsrechten ausgeführt.

Noch raffinierter: Die Angreifer haben legitime Open-Source-Bibliotheken manipuliert. Die vertrauenswürdige TaskScheduler-Bibliothek wurde mit bösartigem Code angereichert und neu kompiliert. Die resultierende "Hybrid-Assembly" erfüllt weiterhin ihre eigentliche Funktion – versteckt aber zusätzliche Schadroutinen.

Vielfältige Schadlasten für Industriespionage

Einmal installiert, fungiert der VBS-Loader als Verteilerplattform für verschiedene Schadprogramme. Je nach Ziel des Angreifers können unterschiedliche Payloads nachgeladen werden:

- Datenklauer wie PureLog Stealer und Katz Stealer sammeln Login-Daten, Browser-Cookies und Finanzinformationen.

- Fernzugriffstrojaner (RATs) wie Remcos RAT, AsyncRAT und DCRAT geben Angreifern die vollständige Kontrolle über infizierte Rechner.

Die Vielfalt der Schadlasten deutet darauf hin, dass es sich beim Loader um eine Commodity-Malware handelt – also eine Werkzeugsammlung, die unter verschiedenen Bedrohungsakteuren gehandelt wird. Besorgniserregend ist die gezielte Ausrichtung auf den Industriesektor: In den Händen von Konkurrenten oder staatlichen Akteuren könnten gestohlene Zugangsdaten zu Industriespionage führen.

Deutsche Unternehmen besonders gefährdet

Für deutsche Industrieunternehmen – insbesondere im Maschinenbau, der Automobilbranche oder der Chemieindustrie – birgt diese Kampagne erhebliche Risiken. Kompromittierte Administratorkonten könnten nicht nur zu Produktionsausfällen, sondern auch zum Diebstahl von geistigem Eigentum führen.

Die Angreifer setzen auf "Living off the Land"-Techniken: Sie missbrauchen legitime Systemwerkzeuge wie PowerShell und RegAsm.exe, um sich in der normalen Systemaktivität zu verstecken. Durch "Process Hollowing" injizieren sie ihren Schadcode in den Speicherbereich legitimer Prozesse – eine Methode, die viele Endpoint-Security-Lösungen umgeht.

Schutzmaßnahmen für betroffene Branchen

Sicherheitsexperten empfehlen mehrere konkrete Gegenmaßnahmen:

- Patch-Management: Trotz ihres Alters muss die Schwachstelle CVE-2017-11882 in Microsoft Office geschlossen werden – sie wird in dieser Kampagne aktiv ausgenutzt.

- Skript-Kontrolle: Unternehmensrichtlinien sollten die Ausführung von

.vbs-,.js- und.wsf-Dateien aus temporären Verzeichnissen unterbinden. - E-Mail-Sicherheit: Besondere Vorsicht ist bei E-Mails mit "Bestellbestätigung"-Betreff und ZIP-, SVG- oder LNK-Anhängen geboten.

- Verhaltensüberwachung: Ungewöhnliche Prozess-Starts durch PowerShell oder

RegAsm.exesollten protokolliert und alarmiert werden.

Die Kampagne ist aktuell noch aktiv. Unternehmen in den Zielbranchen sollten ihre Threat-Intelligence-Feeds aktualisieren und verdächtige Aktivitäten überprüfen. Angesichts der modular aufgebauten Malware ist damit zu rechnen, dass die Angreifer ihre Taktik kontinuierlich anpassen werden.