Samsung und Apple rüsten gegen Cyber-Angriffe auf

Die Smartphone-Sicherheit erlebt einen Paradigmenwechsel. Während sich sensible Daten immer stärker auf Mobilgeräten konzentrieren, setzen Samsung und Apple auf Hardware-basierte Schutzmaßnahmen und KI-gestützte Bedrohungserkennung. Diese Woche präsentierten beide Konzerne Sicherheitsarchitekturen, die weit über herkömmliche Software-Lösungen hinausgehen.

Der Grund für diese Offensive: Cyberkriminelle werden immer raffinierter. KI-gestützte Phishing-Angriffe und fortgeschrittene Malware zwingen die Hersteller zu proaktiven Verteidigungsstrategien. Statt auf Schadensbegrenzung zu setzen, sollen Bedrohungen bereits im Entstehen erkannt und neutralisiert werden.

KI als digitaler Bodyguard

Google macht den Anfang mit einer revolutionären Herangehensweise: Die neue Android-Generation analysiert Gesprächsmuster in Echtzeit, um Betrugsversuche zu identifizieren. Das Besondere daran? Die Analyse erfolgt vollständig auf dem Gerät – ohne Datenübertragung an externe Server.

Diese On-Device-Intelligenz markiert einen Wendepunkt in der mobilen Sicherheit. Statt auf bekannte Bedrohungsmuster zu warten, erkennt das System verdächtige Verhaltensweisen und greift ein, bevor Schäden entstehen können. Besonders Social-Engineering-Angriffe, die auf menschliche Schwächen abzielen, stehen im Fokus dieser Technologie.

Anzeige: Apropos Social Engineering – viele Android-Nutzer übersehen genau die Maßnahmen, die KI-Betrügern das Leben schwer machen. Ein kostenloser Ratgeber zeigt Schritt für Schritt die 5 wichtigsten Schutzmaßnahmen für Ihr Android-Smartphone – inkl. Checklisten für geprüfte Apps, automatische Prüfungen und wichtige Updates, ganz ohne teure Zusatz-Apps. Perfekt für WhatsApp, Online-Banking, PayPal und sicheres Surfen. Jetzt das kostenlose Android‑Sicherheitspaket sichern

Samsung setzt auf Hardware-Festung

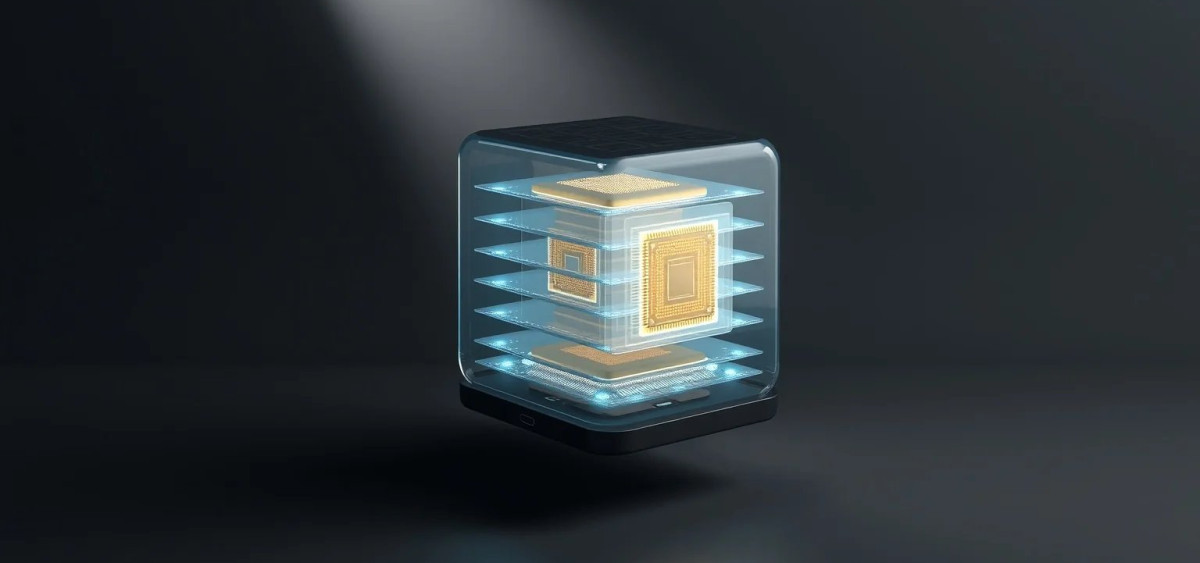

Mit Knox Enhanced Encrypted Protection (KEEP) führt Samsung eine neue Sicherheitsebene ein. Das System, das mit One UI 8 ausgerollt wird, erschafft verschlüsselte Speicherumgebungen direkt in der Hardware. Jede App erhält ihren eigenen, isolierten Datenbereich – ein digitaler Tresor im Smartphone-Chip.

Die Konsequenz: Selbst wenn eine Anwendung kompromittiert wird, bleiben andere Bereiche des Systems geschützt. Zusätzlich überwacht Knox Matrix alle verbundenen Galaxy-Geräte und kann bei Sicherheitsvorfällen automatisch Schutzmaßnahmen einleiten.

Noch einen Schritt weiter geht Samsung mit Post-Quantum-Kryptografie für die Secure Wi-Fi-Funktion. Diese Technologie soll auch dann noch Schutz bieten, wenn Quantencomputer herkömmliche Verschlüsselung knacken können.

Apple schützt das digitale Herz

Apple kontert mit Memory Integrity Enforcement (MIE), einer Technologie, die den Kern des Betriebssystems – den sogenannten Kernel – vor Manipulationen schützt. Die im September 2025 vorgestellte Lösung überwacht über 70 kritische Systemprozesse rund um die Uhr.

Das Ziel: Selbst Zero-Day-Exploits, also bisher unbekannte Sicherheitslücken, sollen ins Leere laufen. Durch die kontinuierliche Überwachung der Speicherintegrität wird es für Angreifer nahezu unmöglich, die fundamentalen Betriebsabläufe eines iPhones zu kompromittieren.

Datenschutz durch Dezentralisierung

Der Trend zur lokalen Datenverarbeitung bringt einen entscheidenden Nebeneffekt mit sich: verbesserten Datenschutz. Indem Sicherheitsanalysen direkt auf dem Gerät stattfinden, müssen sensible Informationen nicht mehr an Cloud-Server übertragen werden.

Für deutsche Verbraucher, die traditionell großen Wert auf Datenschutz legen, ist dies ein wichtiger Fortschritt. Die Technologie verspricht Sicherheit ohne Kompromisse bei der Privatsphäre.

Blick in die Zukunft

Die nächsten 18 Monate werden zeigen, wie schnell sich diese Innovationen durchsetzen. Experten erwarten, dass die fortgeschrittenen Sicherheitsfeatures zunächst in Flaggschiff-Modellen eingeführt und dann schrittweise auch in günstigeren Geräten verfügbar werden.

Die Vision: Ein Smartphone, das Bedrohungen autonom erkennt und abwehrt, ohne dass der Nutzer eingreifen muss. In einer Welt, in der das Handy zum zentralen Knotenpunkt des digitalen Lebens geworden ist, könnte diese unsichtbare Sicherheitsarchitektur den entscheidenden Unterschied machen.